Redes de bots, spam, virus y botnets

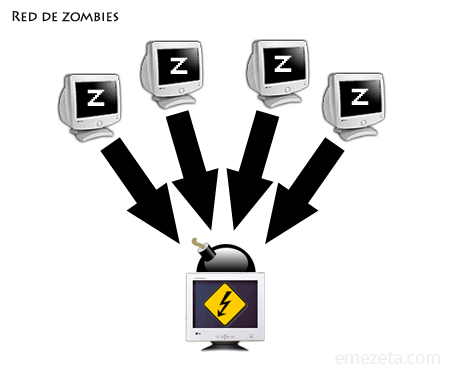

Existe un tipo de estrategia que se basa en una infección masiva de ordenadores (en algunos casos servidores, en otros casos usuarios domésticos -entre otros-) de forma transparente e invisible para el dueño de la máquina, de forma que se convierten en los llamados ordenadores zombie.

Los dueños de estas redes de bots, descubren servidores con problemas de configuración o diseño (relays abiertos en servidores de correo, o vulnerabilidades en servidores web) y los aprovechan para conseguir controlar la máquina, realizar infecciones de virus y troyanos en equipos domésticos (clientes zombie de IRC camuflados en programas completos), y tretas de todo tipo con la finalidad de convertir el equipo en un zombie de la red.

Así, van consiguiendo un gran número de equipos que obedecerán cualquier orden del dueño de estas redes, llamadas redes de zombies, botnets o redes de bots.

La potencia de estas redes es inmensa, puesto que utilizan una cantidad ingente de equipos destinados a un mismo fin -como por ejemplo- enviar spam, intentar colapsar servidores, ataques de denegación de servicio (D.O.S.), etc.

Por esta razón es muy importante no delegar la seguridad de nuestros equipos informáticos a un segundo plano, sino tener un buen antivirus (¡actualizado!) y un firewall o cortafuegos (bien configurado).

A continuación, una lista de enlaces interesantes para comprobar la seguridad de nuestro sistema y/o tener en cuenta otras posibles amenazas.

Para servidores:

- Zombie Detection System: Este sistema te muestra información acerca de la posibilidad de formar parte de una botnet. Se basa en tu IP y puede ser bastante interesante en sistemas que no funcionen con IP dinámica. (Vía Kriptopolis).

- Open Relay Test: Si tu caso es el de un servidor de correo, puedes hacer este test para saber si tienes un relay abierto. En ese caso, deberás tomar medidas oportunas porque es posible que te estén usando como zombie para hacer spam.

- Whois DomainTools: Se trata de un sistema de whois, que a parte de darnos información sobre el dominio, nos muestra si dicha IP pertenece a la lista negra del sitio.

- SpamHaus: De los mejores sitios para comprobar si una determinada IP forma parte de una red de botnet o está en alguna blacklist. Dispone de tres tipos de listas negras: SBL (spamhaus block list), XBL (Exploits block list) y PBL (Policy block list). El link de ejemplo, muestra información acerca de la IP 84.59.117.82, perteneciente a la lista negra PBL.

Para usuarios domésticos:

- Nanoscan: Se trata de un análisis rápido e instantáneo de posibles amenazas en tu ordenador. Es el primero (que conozco) que no necesita necesariamente ActiveX, por lo que funciona bajo navegadores que no sean IE (sin duda, buena noticia).

- TotalScan: La versión ampliada de NanoScan. Cuando necesitamos algo más potente que lo anterior, podemos utilizar este sistema.

- Panda ActiveScan: Otro antivirus online, muy similar a los anteriores, pero mas lento y completo. Necesita Internet Explorer.

- Kaspersky Antivirus Online: Es la compañía que considero líder en el sector de la detección de antivirus. Necesita Internet Explorer.